Co to jest phishing?

Phishing to jedno z najczęściej stosowanych narzędzi cyberprzestępców, mające na celu wyłudzenie poufnych informacji, takich jak dane logowania, numery kart kredytowych, hasła czy inne wrażliwe dane. Termin ten pochodzi od angielskiego słowa „fishing” (łowienie), co dobrze oddaje sposób działania tego rodzaju oszustw – cyberprzestępcy „zarzucają przynętę” w nadziei, że użytkownik nieświadomie „złapie haczyk”. Na czym polega phishing? Oszuści najczęściej wykorzystują e-maile, SMS-y lub fałszywe strony internetowe, które wyglądają niemal identycznie jak oficjalne witryny banków, portali społecznościowych czy usług online.

Na przykład, ofiara może otrzymać wiadomość e-mail rzekomo od swojego banku z informacją o podejrzanej aktywności na koncie i prośbą o kliknięcie w podany link, aby „potwierdzić swoją tożsamość”. Po kliknięciu użytkownik zostaje przekierowany na fałszywą stronę, która wygląda jak oryginalna, ale służy jedynie do przechwycenia danych logowania. Podobne działania mogą występować także w formie wiadomości SMS (smishing) lub połączeń telefonicznych (vishing).

Phishing co to znaczy dla użytkownika internetu? To przede wszystkim konieczność zachowania szczególnej ostrożności i stosowania zasad bezpieczeństwa w internecie. Regularne szkolenia, świadomość zagrożeń oraz korzystanie z narzędzi typu anti-phishing mogą pomóc w ochronie przed tego rodzaju atakami.

Na czym bazuje phishing i jak działa?

Phishing bazuje przede wszystkim na psychologii, wykorzystując zaufanie, strach lub nieświadomość użytkownika. Większość ataków działa w oparciu o presję czasu, fałszywe ostrzeżenia lub atrakcyjne oferty, które skłaniają do podjęcia szybkich i nieprzemyślanych decyzji. Przestępcy manipulują emocjami, aby stworzyć wrażenie pilności lub zagrożenia, co skutecznie zmniejsza zdolność ofiary do logicznego myślenia.

Przykłady ataków phishingowych

Najczęściej pojawiające się przykłady cyberprzestępstwa, to:

- Fałszywe wiadomości od banków: Użytkownik otrzymuje e-mail z informacją o konieczności potwierdzenia swoich danych logowania, aby uniknąć zablokowania konta. Wiadomość zawiera link do fałszywej strony, która do złudzenia przypomina oficjalną witrynę banku. Po wprowadzeniu danych przestępcy uzyskują pełny dostęp do konta.

- Oszustwa na faktury: Firmy mogą otrzymać e-mail z fakturą od rzekomego dostawcy lub kontrahenta, zawierającą dane do przelewu na konto kontrolowane przez przestępców. Ataki te są szczególnie niebezpieczne w dużych organizacjach, gdzie wiele osób ma dostęp do procesów płatności.

- Phishing na platformach społecznościowych: Użytkownicy Facebooka czy Instagrama mogą otrzymać wiadomość z linkiem, który prowadzi do fałszywej strony logowania. Po wprowadzeniu danych przestępcy uzyskują dostęp do konta i mogą je wykorzystać do dalszych oszustw.

Czym jest spoofing?

Spoofing to inny rodzaj cyberprzestępstwa, który polega na podszywaniu się pod inną osobę, firmę lub instytucję w celu osiągnięcia korzyści – najczęściej materialnych lub informacyjnych. W praktyce oszuści wykorzystują technologie, aby zmodyfikować dane identyfikujące nadawcę wiadomości e-mail, numer telefonu w połączeniu, a nawet adres IP. Przykłady spoofingu obejmują m.in. fałszywe wiadomości e-mail wysyłane rzekomo z adresu zaufanej instytucji, np. Urzędu Skarbowego, co może wprowadzać odbiorcę w błąd i zmuszać go do podjęcia działań zgodnych z instrukcjami oszusta.

Na przykład, spoofing telefoniczny może przybrać formę połączenia od „banku”, w którym oszust informuje ofiarę o podejrzanej transakcji na koncie i prosi o podanie danych do logowania, aby rzekomo „zablokować” konto. Ofiara często nie jest w stanie odróżnić takiego oszustwa od prawdziwego połączenia, ponieważ numer telefonu wyświetlany na ekranie wygląda identycznie jak ten używany przez instytucję. Spoofing może także obejmować manipulowanie adresami IP w celu ukrycia tożsamości przestępców podczas ataków na serwery.

Aby uniknąć padnięcia ofiarą spoofingu, kluczowe jest przestrzeganie zasad bezpieczeństwa w internecie. Nigdy nie należy udostępniać poufnych danych w rozmowach telefonicznych czy e-mailach. Ważne jest także korzystanie z dodatkowych zabezpieczeń, takich jak weryfikacja dwuetapowa, oraz zgłaszanie prób oszustw do odpowiednich instytucji – co szczególnie ważne w kontekście cyberprzestępczości.

Spoofing w praktyce – przykłady oszustw

Spoofing to technika cyberprzestępcza, która polega na podszywaniu się pod zaufane osoby, firmy lub instytucje w celu oszukania ofiary i uzyskania poufnych informacji lub pieniędzy. Cyberprzestępcy wykorzystują różne formy spoofingu, dostosowując swoje działania do medium, z którego korzystają ofiary – e-maila, telefonów, stron internetowych czy adresów IP. Poniżej przedstawiono najczęściej spotykane przykłady oszustw związanych z spoofingiem.

1. Spoofing e-mailowy

Spoofing e-mailowy polega na podszywaniu się pod zaufanego nadawcę za pomocą sfałszowanego adresu e-mail. Wiadomość wygląda na autentyczną, a jej celem jest nakłonienie odbiorcy do kliknięcia w link, otwarcia załącznika lub przekazania poufnych informacji.

Przykład:

Pracownik firmy otrzymuje e-mail od rzekomego przełożonego z adresu „[email protected]”, w którym znajduje się prośba o szybkie wykonanie przelewu na konto dostawcy. Wiadomość zawiera profesjonalną stopkę, a jej treść nawiązuje do realnych działań firmy, co sprawia, że ofiara nie podejrzewa oszustwa. Dopiero dokładne sprawdzenie adresu nadawcy (np. „[email protected]”) ujawnia manipulację.

2. Spoofing telefoniczny (caller ID spoofing)

Spoofing telefoniczny polega na modyfikacji numeru wyświetlanego na telefonie ofiary, aby wyglądał jak numer zaufanej instytucji, np. banku, urzędu czy dostawcy usług. Celem jest nakłonienie ofiary do podania danych osobowych, loginów lub haseł.

Przykład:

Osoba odbiera telefon z numeru, który na wyświetlaczu telefonu jest oznaczony jako bank. Rzekomy konsultant informuje o podejrzanej transakcji i prosi o potwierdzenie danych logowania do bankowości online w celu „zabezpieczenia konta”. W rzeczywistości rozmowa jest prowadzona przez oszustów, którzy wykorzystują zdobyte informacje do kradzieży pieniędzy z konta ofiary.

3. Spoofing stron internetowych (web spoofing)

W tym przypadku cyberprzestępcy tworzą fałszywe strony internetowe, które wyglądają identycznie jak oficjalne witryny znanych firm, instytucji czy banków. Użytkownicy, przekierowani na takie strony za pomocą e-maili, SMS-ów lub reklam, nieświadomie wprowadzają swoje dane logowania, które trafiają do przestępców.

Przykład:

Użytkownik kliknął w link z e-maila rzekomo wysłanego przez bank. Strona, na którą trafił, ma identyczny wygląd jak oficjalny portal bankowy, ale adres URL zawiera subtelne różnice, np. „bank-secure-login.com” zamiast „bank.pl”. Po zalogowaniu oszuści uzyskują dostęp do konta.

4. Spoofing IP

Spoofing adresów IP polega na manipulacji adresem IP, aby ukryć tożsamość cyberprzestępcy lub udawać, że atak pochodzi z zaufanego źródła. Ta technika jest często stosowana w atakach typu DDoS (Distributed Denial of Service), które mają na celu sparaliżowanie działania systemów lub serwerów.

Przykład:

Haker przeprowadza atak na firmowy serwer, podszywając się pod adres IP z wewnętrznej sieci firmy. Dzięki temu może uzyskać dostęp do poufnych danych, unikając wykrycia przez systemy zabezpieczeń.

5. Spoofing w mediach społecznościowych

Oszuści podszywają się pod znane osoby, organizacje lub konta firmowe w mediach społecznościowych, aby wyłudzić pieniądze lub dane osobowe. Fałszywe konta często wykorzystują wizerunek popularnych postaci i prowadzą kampanie, które wydają się autentyczne.

Przykład:

Na Facebooku pojawia się fałszywe konto banku, które organizuje „konkurs” z atrakcyjnymi nagrodami. Uczestnicy muszą podać swoje dane kontaktowe lub wpłacić symboliczną opłatę, aby wziąć udział. W rzeczywistości dane są wykorzystywane do dalszych oszustw.

Otrzymałem fakturę od nieznanego dostawcy – co zrobić?

Otrzymanie faktury od nieznanego dostawcy może być sygnałem próby oszustwa, często w ramach phishingu lub spoofingu. Cyberprzestępcy podszywają się pod firmy, aby wyłudzić pieniądze lub uzyskać dostęp do danych finansowych. Ważne jest, aby w takiej sytuacji działać ostrożnie i nie podejmować pochopnych decyzji. Oto kroki, które należy podjąć:

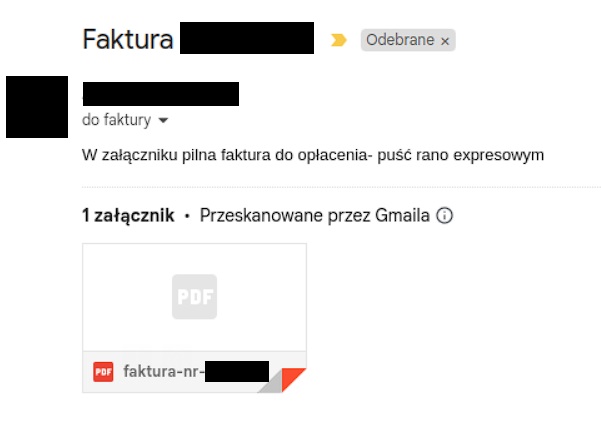

Przykład oszustwa – podszycie się pod pracownika firmy

Cyberprzestępcy coraz częściej wykorzystują spoofing e-mailowy, aby podszywać się pod pracowników firmy i wymuszać szybkie działania, np. opłacenie fałszywej faktury. Tego rodzaju ataki są często skierowane na działy finansowe i bazują na presji czasu oraz autorytecie rzekomego nadawcy.

Co zrobić w takiej sytuacji?

- Nie otwieraj załącznika: Może on zawierać wirusa lub inne złośliwe oprogramowanie.

- Skontaktuj się z rzekomym nadawcą: Zadzwoń bezpośrednio do osoby, która rzekomo wysłała wiadomość, i upewnij się, że to ona jest jej autorem. Nie odpowiadaj na e-mail, ponieważ odpowiedź może trafić do cyberprzestępców.

- Zgłoś incydent: Jeśli masz podejrzenia, że wiadomość jest próbą oszustwa, natychmiast zgłoś ją do działu IT lub osoby odpowiedzialnej za bezpieczeństwo w firmie.

- Oznacz wiadomość jako podejrzaną: Jeśli Twoja skrzynka pocztowa ma taką funkcję, oznacz e-mail jako phishing, aby pomóc w poprawie filtrów antyspamowych.

Skontaktuj się bezpośrednio z rzekomym nadawcą

Jeśli nadal masz wątpliwości:

- Znajdź oficjalne dane kontaktowe dostawcy (np. na jego stronie internetowej) i skontaktuj się z nim w celu potwierdzenia autentyczności faktury.

- Nie korzystaj z danych kontaktowych podanych w podejrzanej wiadomości – mogą prowadzić do oszustów.

Zgłoś podejrzenie oszustwa

Jeśli uznasz, że faktura jest fałszywa:

- Zgłoś incydent do CERT Polska: Możesz przesłać podejrzaną wiadomość na adres [email protected].

- Powiadom swojego dostawcę usług e-mailowych: Zgłoszenie oszustwa pomoże w ulepszeniu filtrów antyspamowych.

- Skontaktuj się z lokalną policją: Jeśli oszustwo doprowadziło do strat finansowych, konieczne będzie złożenie formalnego zgłoszenia.

Wdrażaj zasady bezpieczeństwa w swojej firmie

Aby zminimalizować ryzyko oszustw w przyszłości:

- Ustal procedury weryfikacji faktur: Pracownicy odpowiedzialni za płatności powinni dokładnie sprawdzać wszystkie dokumenty, szczególnie od nowych dostawców.

- Korzystaj z oprogramowania do zarządzania fakturami: Automatyczne systemy weryfikacji pomagają wykrywać niezgodności i fałszywe faktury.

- Regularnie szkol pracowników: Edukacja dotycząca phishingu i spoofingu zmniejsza ryzyko sukcesu ataków.

Przykład oszustwa – podszycie się pod pracownika rzekomego usługodawcy

Pracownik działu finansowego firmy X otrzymuje e-mail z fakturą na kwotę 5000 zł za „usługi marketingowe” od firmy Y. Pracownik zauważa, że firma Y nigdy nie była kontrahentem firmy X, ale faktura wygląda profesjonalnie. Po sprawdzeniu okazuje się, że domena nadawcy to „@firmay.com” zamiast „@firmay.pl”. Dzięki ostrożności oszustwo zostaje wykryte, zanim firma X przeleje pieniądze.

Ostrożność i dokładna weryfikacja dokumentów to kluczowe elementy ochrony przed oszustwami związanymi z fałszywymi fakturami. Pamiętaj, że cyberprzestępcy liczą na pośpiech i nieuwagę – nie daj się złapać w ich pułapkę.

Jak chronić się przed spoofingiem?

- Weryfikuj nadawcę: Zawsze dokładnie sprawdzaj adresy e-mail, numery telefonów i adresy URL. Zwracaj uwagę na drobne różnice, które mogą wskazywać na oszustwo.

- Nie podawaj poufnych danych: Nigdy nie ujawniaj loginów, haseł czy danych kart kredytowych w odpowiedzi na e-maile, SMS-y czy rozmowy telefoniczne.

- Korzystaj z uwierzytelniania dwuskładnikowego: Dwuetapowa weryfikacja znacząco utrudnia cyberprzestępcom dostęp do konta nawet po przechwyceniu loginu i hasła.

- Zgłaszaj próby oszustwa: Jeśli podejrzewasz spoofing, zgłoś incydent do odpowiednich instytucji, takich jak CERT Polska lub lokalne organy ścigania.

- Edukuj się i innych: Świadomość zagrożeń i regularne szkolenia z zakresu cyberbezpieczeństwa to najlepsza ochrona przed spoofingiem i innymi formami cyberprzestępczości.

Ochrona przed spoofingiem wymaga czujności i świadomości, że oszuści stale udoskonalają swoje metody. Dzięki przestrzeganiu zasad bezpieczeństwa w internecie można znacząco zmniejszyć ryzyko padnięcia ofiarą tego rodzaju oszustwa.

Smishing, whaling, spear phishing – czym się różnią?

Phishing nie jest jednorodny – istnieje wiele odmian tego rodzaju cyberprzestępstwa, z których każda wykorzystuje inne techniki i cele. Zrozumienie różnic między nimi jest kluczowe, aby skutecznie chronić się przed zagrożeniami.

- Smishing

Smishing to atak phishingowy przeprowadzany za pomocą wiadomości SMS. Oszuści wysyłają fałszywe wiadomości, które wyglądają jak komunikaty od banków, kurierów, platform zakupowych czy innych zaufanych źródeł. Zazwyczaj zawierają one link prowadzący do fałszywej strony internetowej lub prośbę o podanie poufnych danych.

Przykład: Użytkownik otrzymuje SMS-a z informacją: „Twoja paczka została wstrzymana z powodu brakującej opłaty. Kliknij tutaj, aby uregulować: [fałszywy link]”. Kliknięcie linku może skutkować instalacją złośliwego oprogramowania lub wyłudzeniem danych płatniczych. - Whaling

Whaling, zwany także phishingiem na wielkie ryby, to atak wymierzony w osoby na wysokich stanowiskach w firmach, takich jak dyrektorzy, menedżerowie czy właściciele firm. Celem jest uzyskanie dostępu do strategicznych danych firmy lub wyłudzenie dużych sum pieniędzy. Tego typu ataki są bardziej zaawansowane i mogą obejmować dokładne badanie ofiary, aby stworzyć wiadomość idealnie dostosowaną do jej sytuacji.

Przykład: Prezes firmy otrzymuje e-mail od rzekomego dostawcy z informacją o konieczności szybkiej zapłaty za fakturę. Wiadomość wygląda profesjonalnie i zawiera dane, które wydają się autentyczne, ale prowadzi do oszustwa. - Spear phishing

Spear phishing różni się od tradycyjnego phishingu tym, że jest bardziej ukierunkowany. Zamiast wysyłać identyczne wiadomości do wielu osób, oszuści personalizują swoje wiadomości, aby wyglądały na autentyczne i skierowane do konkretnej ofiary. Mogą używać informacji o ofierze, takich jak jej imię, stanowisko, miejsce pracy czy zainteresowania.

Przykład: Pracownik działu finansowego otrzymuje e-mail od rzekomego przełożonego z prośbą o przelanie środków na podane konto w celu opłacenia pilnej faktury. Wiadomość zawiera imię i nazwisko przełożonego oraz szczegóły, które sprawiają wrażenie autentyczności.

URL phishing – co to jest i jak go rozpoznać?

URL phishing to technika oszustwa, w której cyberprzestępcy podszywają się pod zaufane witryny internetowe, tworząc fałszywe adresy URL, które do złudzenia przypominają oryginalne. Atak ma na celu skierowanie użytkownika na stronę, gdzie zostaną wyłudzone dane logowania, informacje finansowe lub inne poufne informacje.

Jak działa URL phishing?

Oszuści rejestrują domeny internetowe, które są podobne do adresów popularnych stron. Mogą to być subtelne zmiany, takie jak zamiana liter w adresie (np. „bank.com” na „bąnk.com” lub „bank.co” na „bank-c0.com”), co może być trudne do zauważenia, zwłaszcza gdy użytkownik działa pod presją czasu. Na takich stronach ofiara proszona jest o zalogowanie się, podanie danych karty kredytowej lub wykonanie innej akcji, która ujawnia wrażliwe informacje.

Jak rozpoznać URL phishing?

- Zwróć uwagę na domenę: Dokładnie sprawdź adres strony internetowej. Jeśli zawiera dodatkowe litery, cyfry lub wygląda nietypowo, może to być phishing.

- Brak certyfikatu SSL: Fałszywe strony często nie mają certyfikatu SSL (oznaczonego jako „kłódka” w przeglądarce). Strony bez „https” zamiast „http” powinny wzbudzić podejrzenia.

- Błędy językowe i gramatyczne: Fałszywe strony mogą zawierać liczne błędy, które wskazują, że są nieautentyczne.

- Nieoczekiwane prośby: Jeśli strona nagle prosi o podanie danych osobowych lub finansowych, warto się zastanowić, czy jest to konieczne i sprawdzić jej autentyczność.

Przykład: Użytkownik otrzymuje e-mail od „PayPal” z informacją o nietypowej aktywności na koncie i linkiem do „logowania”. Po kliknięciu zostaje przeniesiony na stronę wyglądającą identycznie jak PayPal, ale o adresie „paypa1-security.com”. Podanie danych logowania skutkuje ich przejęciem przez oszustów.

Ochrona przed URL phishingiem wymaga świadomości i dokładnego sprawdzania adresów stron, na które się wchodzi. Dodatkowo warto korzystać z narzędzi antywirusowych oraz funkcji przeglądarek ostrzegających przed podejrzanymi witrynami. W przypadku podejrzenia próby phishingu, zawsze warto zgłosić incydent odpowiednim służbom, aby pomóc w ograniczeniu działalności cyberprzestępców.

Zasady bezpieczeństwa w internecie

Jak unikać ataków phishingowych i spoofingowych?

Unikanie ataków phishingowych i spoofingowych wymaga stosowania podstawowych zasad bezpieczeństwa oraz regularnego uświadamiania użytkowników o potencjalnych zagrożeniach. Kluczowe kroki to:

- Nie klikaj podejrzanych linków: Przed kliknięciem w link w e-mailu, SMS-ie lub wiadomości sprawdź jego adres URL. Jeśli masz wątpliwości, odwiedź stronę, wpisując jej adres ręcznie w przeglądarce.

- Nie podawaj poufnych danych: Żadna instytucja, bank czy firma nie poprosi o podanie danych logowania przez e-mail lub telefon.

- Weryfikuj nadawcę: Zwracaj uwagę na drobne różnice w adresach e-mail, numerach telefonów czy adresach URL.

- Aktualizuj oprogramowanie: Regularne aktualizacje systemów operacyjnych, przeglądarek i programów antywirusowych zmniejszają ryzyko podatności na ataki.

- Korzystaj z weryfikacji dwuetapowej: Dwuskładnikowe uwierzytelnianie dodaje dodatkową warstwę ochrony, nawet jeśli oszuści przechwycą Twoje hasło.

Narzędzia i rozwiązania typu anti-phishing – co to jest i jak je stosować?

Narzędzia typu anti-phishing to technologie zaprojektowane w celu wykrywania i blokowania potencjalnie niebezpiecznych witryn oraz wiadomości phishingowych. Do najpopularniejszych należą:

- Filtry antyspamowe: Większość usług e-mailowych, takich jak Gmail czy Outlook, posiada wbudowane filtry, które automatycznie przenoszą podejrzane wiadomości do folderu „Spam”.

- Rozszerzenia przeglądarek: Wiele przeglądarek oferuje dodatki, które ostrzegają przed podejrzanymi stronami internetowymi, np. McAfee WebAdvisor czy Norton Safe Web.

- Oprogramowanie antywirusowe: Nowoczesne programy antywirusowe, takie jak Bitdefender, Kaspersky czy Avast, często mają wbudowane funkcje ochrony przed phishingiem.

- Menadżery haseł: Narzędzia takie jak LastPass czy 1Password nie tylko generują silne hasła, ale także automatycznie wypełniają je na zaufanych stronach, co minimalizuje ryzyko wprowadzenia danych na fałszywych stronach.

Aby skutecznie korzystać z tych rozwiązań, pamiętaj o regularnych aktualizacjach i konfiguracji oprogramowania zgodnie z zaleceniami producentów.

Spoofing – jak nie stać się ofiarą cyberprzestępstwa w internecie?

- Ostrożność wobec połączeń telefonicznych: Jeśli otrzymasz podejrzany telefon od osoby podającej się za przedstawiciela banku lub innej instytucji, zakończ rozmowę i skontaktuj się z oficjalnym numerem instytucji.

- Nie ufaj zbyt atrakcyjnym ofertom: Fałszywe wiadomości często obiecują duże korzyści, które wydają się zbyt dobre, aby były prawdziwe.

- Używaj zabezpieczeń sieciowych: Firewall oraz programy do monitorowania sieci mogą pomóc w wykrywaniu prób spoofingu IP.

- Szkolenia i edukacja: Regularne szkolenia dla pracowników firm mogą znacząco zmniejszyć ryzyko sukcesu ataków typu spoofing.

Jak zgłosić cyberprzestępstwo?

Gdzie zgłosić phishing i spoofing?

Jeśli podejrzewasz próbę oszustwa, zgłoś ją odpowiednim instytucjom:

- CERT Polska: Zajmuje się incydentami związanymi z cyberbezpieczeństwem. Możesz zgłosić próbę phishingu na stronie cert.pl.

- Policja: W przypadku strat finansowych zgłoś sprawę na lokalnym komisariacie.

- Dostawca usług e-mailowych: Prześlij podejrzaną wiadomość jako załącznik do działu wsparcia Twojego dostawcy.

- Bank: Jeśli sprawa dotyczy bankowości, natychmiast poinformuj swój bank o incydencie.

Jakie informacje należy podać przy zgłaszaniu prób oszustwa?

Podczas zgłaszania incydentu cyberprzestępczego warto podać:

- Kopię wiadomości e-mail lub SMS wraz z nagłówkami (w przypadku e-maila).

- Szczegóły incydentu, w tym datę, godzinę i okoliczności.

- Kopię lub zrzut ekranu podejrzanej strony internetowej, jeśli kliknięto link.

- Informacje o ewentualnych stratach finansowych.

5 podstawowych zasad bezpieczeństwa w internecie

Kluczowe wskazówki dotyczące bezpieczeństwa online

- Używaj weryfikacji dwuetapowej wszędzie tam, gdzie to możliwe.

- Nie udostępniaj poufnych danych osobom trzecim.

- Korzystaj z silnych haseł i zmieniaj je regularnie.

- Zawsze weryfikuj autentyczność wiadomości i połączeń.

- Regularnie edukuj się na temat nowych zagrożeń w cyberprzestrzeni.

Świadomość zagrożeń i znajomość mechanizmów stosowanych przez cyberprzestępców to najlepsza broń w walce z phishingiem i spoofingiem. Regularne szkolenia, materiały edukacyjne oraz korzystanie z narzędzi bezpieczeństwa powinny być priorytetem zarówno dla osób indywidualnych, jak i firm.

FAQ – pytania i odpowiedzi

Jakie są najlepsze praktyki w ochronie danych online?

– Używaj menadżerów haseł i generuj unikalne hasła dla każdej usługi.

– Regularnie aktualizuj oprogramowanie i urządzenia.

– Monitoruj aktywność swoich kont finansowych.

– Korzystaj z VPN, aby zwiększyć anonimowość w sieci.

– Zwracaj uwagę na nietypowe zachowanie urządzeń – może to być sygnał infekcji malwarem.

Dbanie o bezpieczeństwo w internecie wymaga świadomości, ostrożności i regularnego działania, ale pozwala skutecznie zminimalizować ryzyko ataków cyberprzestępców.

Czy można odzyskać stracone dane?

Odzyskanie straconych danych nie zawsze jest możliwe, zwłaszcza jeśli oszuści wykorzystali je do działań przestępczych. Warto jednak współpracować z odpowiednimi służbami, które mogą pomóc w ograniczeniu strat i zabezpieczeniu danych w przyszłości.

Phishing – co zrobić, gdy padnę ofiarą oszustwa?

Jeśli padłeś ofiarą phishingu:

– Natychmiast zmień hasła do kont, które mogły zostać przejęte.

– Powiadom bank lub instytucję, której dane zostały wykradzione.

– Zgłoś incydent odpowiednim służbom, takim jak CERT Polska czy Policja.